“AI 助力企業私有(yǒu)雲建置”——AI 與私有(yǒu)雲專場活動在上海成功舉辦(bàn)!

2024-07-26

01

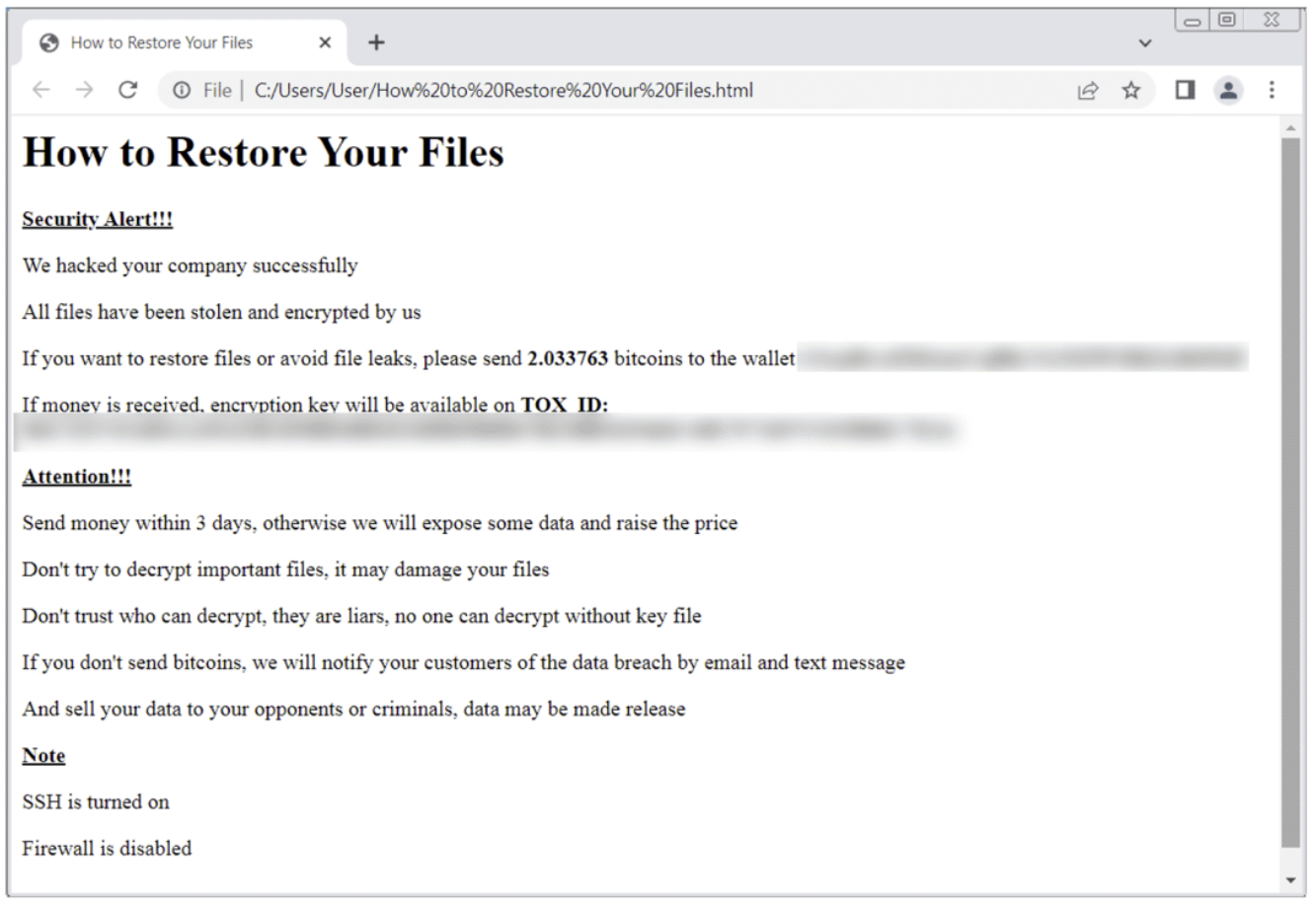

新(xīn)型勒索軟件

新(xīn)型勒索軟件ESXiArgs會利用(yòng)此漏洞,根據Shodan搜索,全球至少有(yǒu) 120 台 VMware ESXi 服務(wù)器已在此勒索軟件活動中(zhōng)遭到破壞。

該漏洞編号為(wèi)CVE-2021-21974,由 OpenSLP 服務(wù)中(zhōng)的堆溢出問題引起,未經身份驗證的攻擊者可(kě)以此進行低複雜度攻擊。

該漏洞主要影響6.x 版和 6.7、7.0版本之前的 ESXi 管理(lǐ)程序,2021年2月23日 ,VMware曾發布補丁修複了該漏洞。(在此之後發布的版本不影響)

該漏洞啓動之後,主要破壞行為(wèi)為(wèi)停止所有(yǒu)虛拟機,并加密所有(yǒu)數據文(wén)件。

02

高于以下版本則不受影響

ESXi versions 7.x prior to ESXi70U1c-17325551

ESXi versions 6.7.x prior to ESXi670-202102401-SG

ESXi versions 6.5.x prior to ESXi650-202102101-SG

03

04

停止SLP服務(wù),并停止開機啓動。

防火牆過濾公(gōng)網IP訪問SLP等服務(wù)。

停機升級到新(xīn)版本。

05

1. 安(ān)裝(zhuāng)ESXI系統盡量使用(yòng)新(xīn)版發布版本,以減少安(ān)全漏洞;

2. 管理(lǐ)盡量使用(yòng)内網IP,不使用(yòng)公(gōng)網IP,減少攻擊面;

3. ESXI密碼設定盡量複雜,防止暴力破解密碼;

4. 定期更改服務(wù)器密碼,避免使用(yòng)弱密碼登錄;

5. 安(ān)裝(zhuāng)殺毒軟件實時保護設備;

6. 可(kě)以考慮定期備份ESXI配置和虛拟機文(wén)件。

06

CVE-2021-21974 的變通辦(bàn)法已在下面“響應矩陣”的“變通辦(bàn)法”列中(zhōng)列出。根據 VMware vSphere 安(ān)全配置指南,VMware 現在建議在 ESXi 中(zhōng)禁用(yòng) OpenSLP 服務(wù)(如果未使用(yòng))。

Product | Version | Running On | CVE Identifier | CVSSv3 | Severity | Fixed Version | Workarounds |

[1] ESXi | 7.0 | Any | CVE-2021-21974 | 8.8 | Important

| ESXi70U1c-17325551 | KB76372 |

[1] ESXi | 6.7 | Any | CVE-2021-21974 | 8.8 | Important

| ESXi670-202102401-SG | KB76372 |

[1] ESXi | 6.5 | Any | CVE-2021-21974 | 8.8 | Important

| ESXi650-202102101-SG | KB76372 |

07

【深信服雲網端安(ān)全托管方案】依托于安(ān)全托管中(zhōng)心,深信服雲網端安(ān)全托管方案”見招拆招”,針對勒索病毒複雜的入侵步驟打造了全生命周期防護,構建勒索風險有(yǒu)效預防、持續監測、高效處置的勒索病毒防禦體(tǐ)系。EDR已支持查殺攔截此次事件使用(yòng)的病毒文(wén)件,請更新(xīn)軟件(如有(yǒu)定制請先咨詢售後再更新(xīn)版本)和病毒庫至新(xīn)版本,設置相應的防護策略,獲取全方位的勒索防護:

1、事前防禦:通過暴力破解檢測、遠(yuǎn)程登錄認證、漏洞掃描修複、實時防護等策略為(wèi)終端進行日常加固,降低勒索入侵風險;

2、事中(zhōng)響應:文(wén)件加白二次認證、勒索誘餌防護、AI人工(gōng)智能(néng)引擎檢測等對勒索威脅文(wén)件進行高效檢出,勒索病毒難以落地,無法加密;

3、事後溯源:高級威脅可(kě)視化還原入侵攻擊鏈,排查企業内網存在風險點,全網威脅狩獵潛伏攻擊,掃清内網威脅。

08

若更新(xīn)過程中(zhōng)有(yǒu)問題,可(kě)與我們聯系。

技(jì )術支持熱線(xiàn):400-820-6821

技(jì )術支持郵箱:TechSupport@systex.com.cn

解決方案産(chǎn)品經理(lǐ):吳嘉晏 13701918896 jeff_wu@systex.com.cn