“AI 助力企業私有(yǒu)雲建置”——AI 與私有(yǒu)雲專場活動在上海成功舉辦(bàn)!

2024-07-26

01

事件簡述

自2022年08月28日起,國(guó)内某安(ān)全廠商(shāng)高級威脅研究分(fēn)析中(zhōng)心監測到一起0day漏洞大規模勒索利用(yòng)事件,事件等級:嚴重,事件評分(fēn):10.0。

8月28日開始,國(guó)内某安(ān)全廠商(shāng)高級威脅研究分(fēn)析中(zhōng)心接到大量反饋,用(yòng)戶計算機文(wén)件被.locked後綴的勒索病毒加密,截止當前,該廠商(shāng)反勒索服務(wù)已經确認來自該勒索病毒的攻擊案例已超2000餘例,且該數量仍在不斷上漲。

對此,建議廣大用(yòng)戶做好資産(chǎn)自查以及預防工(gōng)作(zuò),以免遭受黑客攻擊。

02

風險等級

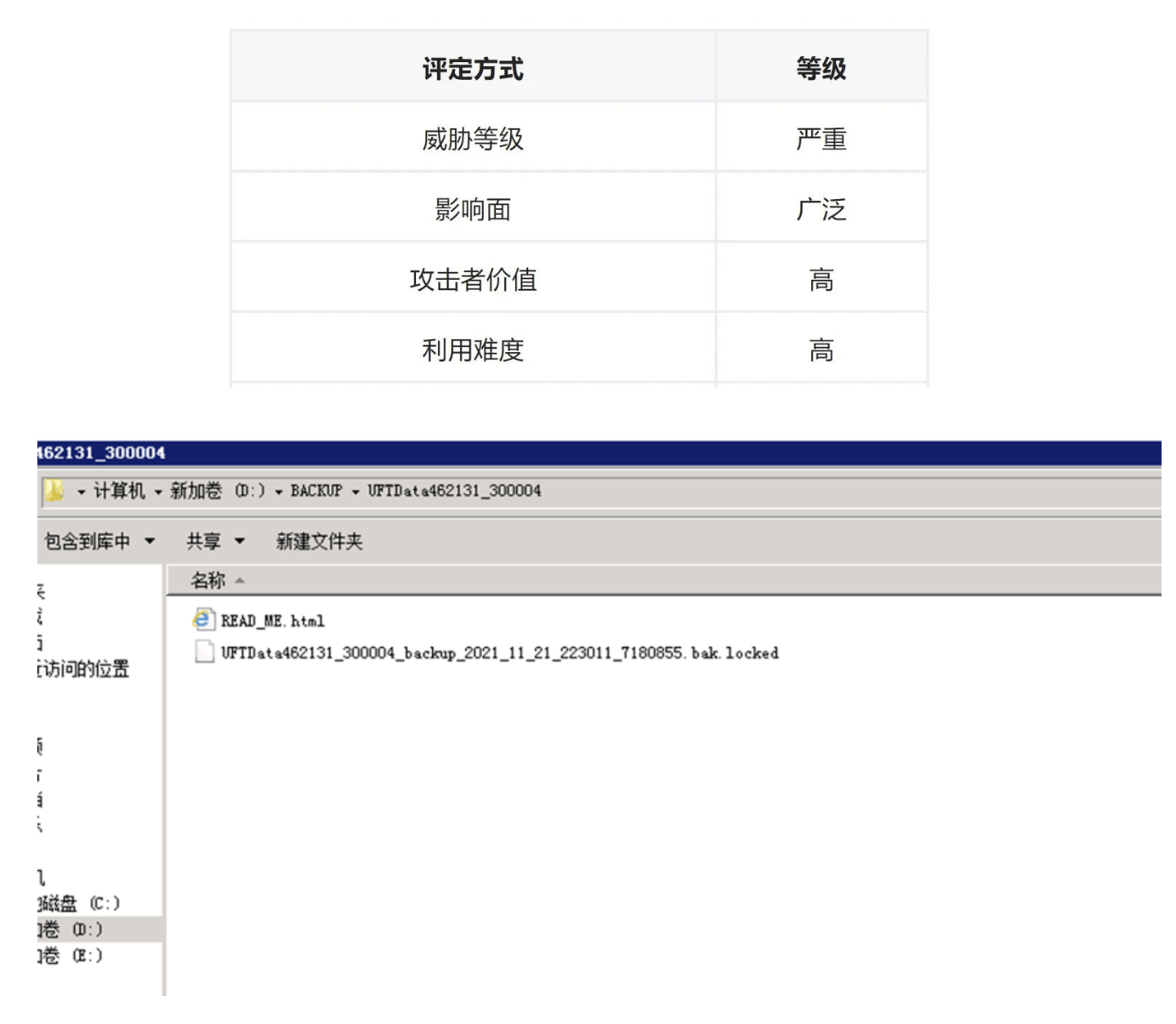

檢測到本次勒索病毒的安(ān)全廠商(shāng)對該事件的評定結果如下:

目前基本可(kě)以确認,黑客是利用(yòng)了某CRM系統漏洞,通過命令執行發起的攻擊。

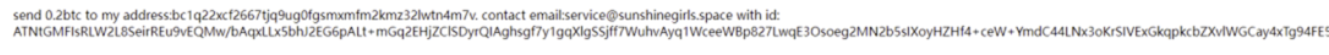

從病毒留下的勒索提示信息内容分(fēn)析,該病毒與之前流行的TellYouThePass勒索病毒為(wèi)關聯家族,甚至不排除就是TellYouThePass的新(xīn)變種。該病毒會向受害者索要0.2BTC的贖金,這一價格比之前TellYouThePass家族的已知贖金提升了0.05BTC。

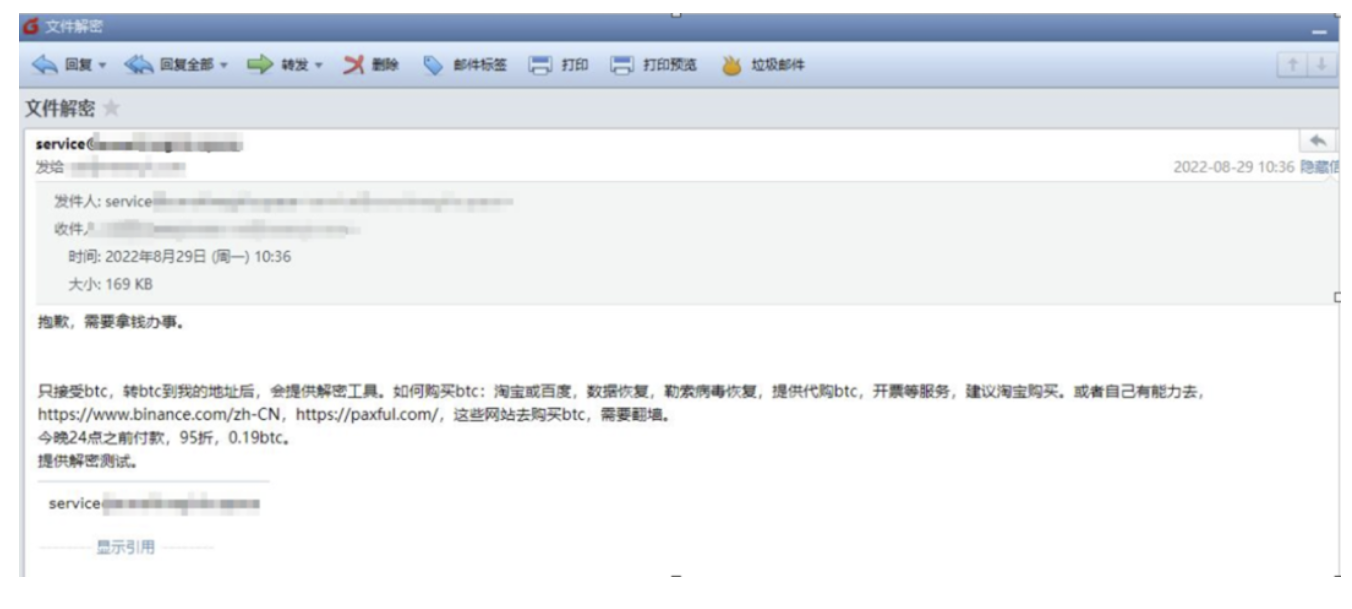

此外,通過與攻擊者的溝通郵件可(kě)以肯定對方也是中(zhōng)文(wén)使用(yòng)者,溝通全程使用(yòng)中(zhōng)文(wén)進行對話,且語句非常自然并非“機翻”。

03

攻擊來源

此次事件中(zhōng),攻擊者是針對暴露在互聯網上的某CRM系統發起攻擊,利用(yòng)漏洞執行命令并加密文(wén)件。進程樹如下所示:

對于此次勒索病毒傳播所依賴的漏洞,推測為(wèi)本月初發現的一個0day漏洞。

2022年8月5日,國(guó)内某安(ān)全廠商(shāng)的漏洞雲便收到漏洞情報:某流行企業财務(wù)軟件存在0day漏洞。通過對其官方已發布的補丁和漏洞細節進行反複對比,确認此漏洞尚無補丁,為(wèi)0day漏洞。

相關漏洞為(wèi)WEB類漏洞,漏洞觸發效果為(wèi)RCE,漏洞觸發過程為(wèi)反序列化遠(yuǎn)程代碼執行。

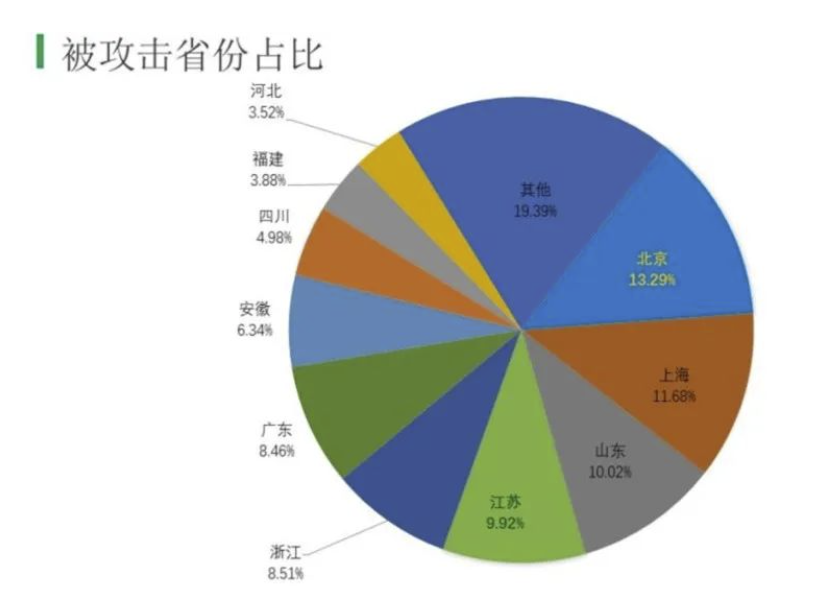

此次攻擊從 8 月 28 日 21 時 30 分(fēn)左右開始大規模爆發,一直持續到 8 月 29 日 1 時左右,截至當前發布病毒報告的廠商(shāng)觀察到有(yǒu)1986台機器遭到攻擊,統計地域分(fēn)布如下。

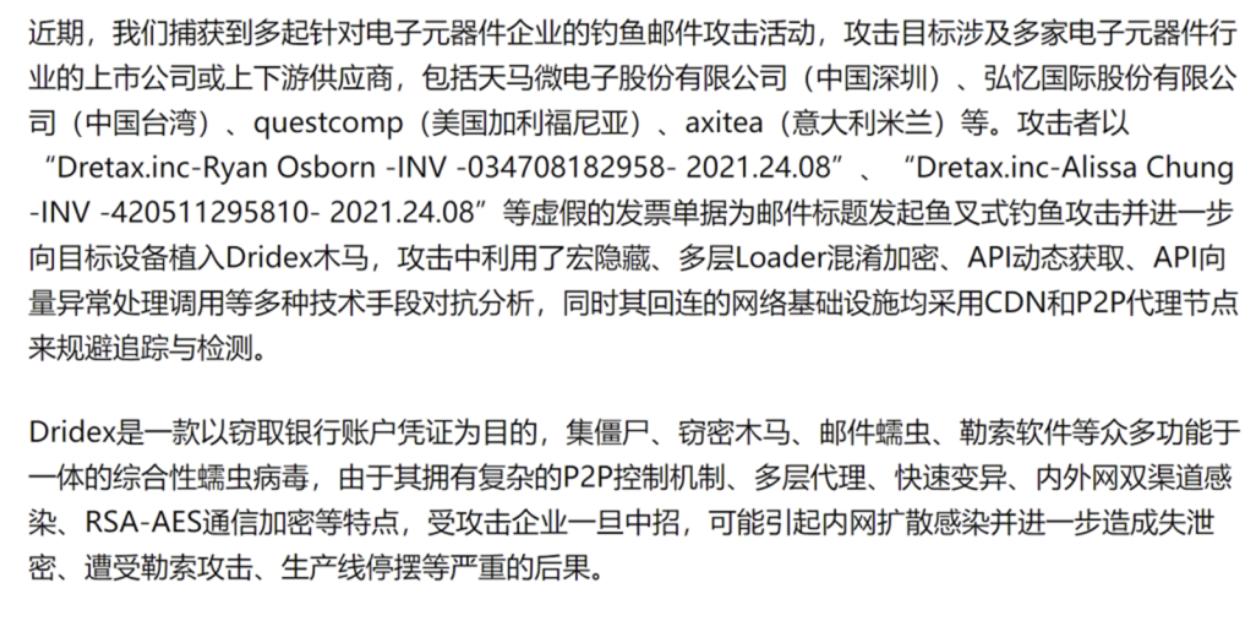

而針對電(diàn)子元器件企業的攻擊也在加劇:

病毒肆虐,精(jīng)誠與客戶共克時艱!